电脑里这些文件千万不要点击,否则下一个中毒的可能就是你

作者:徐瑞 发布时间:2020-03-16 14:03:10 浏览量:3788日常工作中,电脑桌面和开始菜单中的快捷方式对于大家来说并不陌生,多数情况只起到了跳转作用,点击之后就可进入相对应的应用程序。大多数用户惯性思维下,很容易让人放松安全警惕。即使点击后杀毒软件提示发现病毒,但仍然会有不少用户手动信任,更甚至选择临时关闭杀毒软件。

近日,360安全大脑就检测到一批特殊的快捷方式,并进行别有用心的伪装后,大肆实施钓鱼攻击。该类钓鱼病毒不仅具备与快捷方式极其相似的高隐蔽性;同时使用多脚本语言开发,而且由于其一般不需要考虑环境和版本差异,使得无数用户频繁中招。

如何才能不被这些披着快捷方式外衣的钓鱼病毒欺骗呢?

招式一:表里不一

表里不一的伪装可能是快捷方式病毒最常用的伎俩。将恶意程序和快捷方式放在同一目录下,并使用docx后缀和文档图标进行伪装,很容易让用户觉得这就是一个普通文档。

经分析,这个伪装成文档的快捷方式实际执行的命令,是通过cmd执行目录下一个修改了后缀的可执行文件svchost.rtf,而此文件正是远控木马。

同样,变幻多端的快捷方式病毒,也可能伪装成常用的文件夹图标。如下图,同一个zip压缩包里包含了一个修改为文件夹图标的快捷方式,和一个通过后缀名改为jpg伪装成图片的隐藏可执行文件。如果稍不慎双击打开了伪装的文件夹快捷方式,则会通过执行如下命令,最终运行名称伪装为JPG图片的木马程序。

招式二:绵里藏针

如果压缩包里只有一个快捷方式也不要掉以轻心,因为恶意脚本或者资源可以全部内嵌到快捷方式中。如下图,该病毒将名称伪装成图片Credit Card Back.jpg,图标却伪装成了docx文档。

招式三:藏形匿影

基于脚本语言的特点,一些快捷方式病毒会利用各种方式,将核心代码“隐藏起来”,

该快捷方式指向一段CMD命令,使用环境变量进行解密后的命令如下图所示:

招式四:声东击西

部分攻击者也会通过Link Resolution机制来重定位目标,这种情况下,乍一看指向的目标文件不存在,实际上是在声东击西迷惑用户。

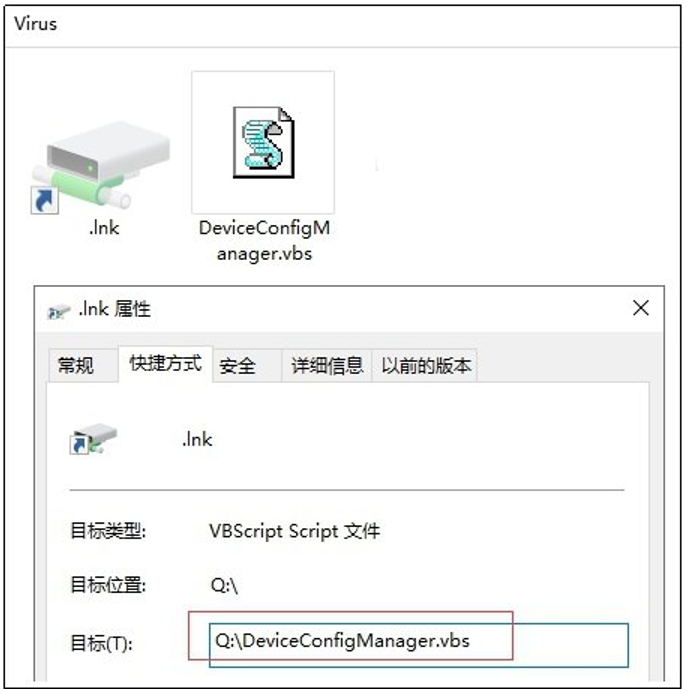

在快捷方式的文件结构中有一个RELATIVE_PATH字段,如果存在这样的值,打开快捷方式就会尝试修复快捷方式的指向。如下快捷方式的RELATIVE_PATH值为.\DeviceConfigManager.vbs,执行时会被修复为当前目录下的VBS脚本文件,而这,恰恰就为病毒的释放提供了执行路径。

在面对该类声东击西的快捷方式病毒之时,大家切记要对其中暗藏的杀机加以防范,在点击开启前:

1)可以首先右键查看快捷方式“属性”,并查看其“目标”指向的文件是否存在;

2)若不存在此文件,还需要判断快捷方式同目录下的文件与其指向的文件是否具有相同文件名,若存在此种情况,需要高度警惕,否则极易中招。

纵观以上案例后不难发现,快捷方式病毒既可以通过内嵌脚本执行恶意功能,也可以通过调用指向的文件来进行攻击,形式灵活,手段多变。最重要的是,不法分子主要利用了用户的认知习惯,使得该类攻击方式极具威胁。

而事实上,著名黑客凯文·米特尼克在其著作《欺骗的艺术》就曾提到,人为因素才是安全的软肋,就此也提出了社会工程学的概念。不同于找到存在于程序或者服务器之内的漏洞以攻克目标的方式,社会工程学则是利用人性弱点这一安全漏洞,通过欺骗受害者的手段来实施对计算机系统的网络攻击。甚至在有些情况下,往往一些技术并不复杂的攻击方式,反而因此而屡试不爽。

广大用户一定要时刻谨记提高网络安全防范意识,以避免为不法分子提供可乘之机。